Solutis promove desafio para recrutar 20 programadores

julho 8, 2019

Aplicativo otimiza atendimento a mais de 500 mil usuários

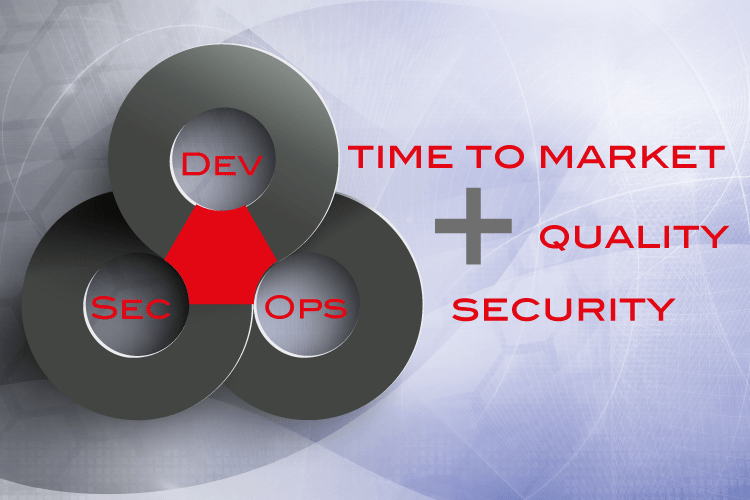

julho 12, 2019DevOps já não é novo. A integração do trabalho de desenvolvimento (DEV) e operações (OPS), que incluiria infraestrutura, administração e controle de qualidade já demonstrou que atitude mais colaborativa, associada à adoção de processos automatizados de produção, resultam num melhor time to market, redução de esforço e ganhos financeiros para organizações. Fica cada vez mais patente a necessidade de fazer isso com a extrema segurança que os dias de hoje demandam.

Quando os ciclos de desenvolvimento e Go Live duravam meses, não era nenhum problema isolar a equipe de segurança. Hoje já não faz mais sentido. De novo: é o time to market. As culturas LEAN, AGILE e o modelo DevOps produzem ciclos de desenvolvimento mais rápidos e mais frequentes, com entregas passando a ser feitas em dias e, no máximo, semanas. Se o time de segurança não estiver integrado ao processo, a velocidade de Go Live pode produzir mais ônus do que bônus.

Agora a segurança é colaborativa também

Nessa estrutura, DevSecOps, a responsabilidade pela segurança passa a ser compartilhada. Significa que Dev, Infra e QA passam a pensar com mais dedicação na segurança da aplicação e da infraestrutura – e desde o início. É preciso ainda pensar em ferramentas e automação de parte das barreiras de segurança.

Claro, idealmente você nem precisaria mudar o nome de “DevOps” para “DevSecOps” para incluir a segurança em todo o ciclo de vida da aplicação. Há, porém, uma sutileza: não se trata apenas de um nome. É a filosofia de tirar a segurança da mera camada de proteção que, tradicionalmente, é incluída somente no final dos ciclos de desenvolvimento para ser parte de todas as etapas da aplicação.

Na prática, essa integração possibilita que a segurança compartilhe com ideias, feedbacks, novas ameaças e, com o passar do tempo, as vulnerabilidades e riscos sejam reduzidos no final da linha. Além disso, a lógica é estabelecer padrões de segurança com o mínimo impacto nas operações e serviços.

Outro aspecto a considerar é que, além do pensamento ágil, a maioria das iniciativas DevOps ampara-se em tecnologias cloud, API’s e microsserviços, por exemplo. Assim, a tecnologia ganhou escalabilidade – e a segurança precisa estar adaptada a esse novo cenário.

O que é preciso para implementar DevSecOps

Para buscarmos a proteção contra estas ameaças, trago as principais práticas a serem consideradas:

Continuous Delivery

Além da liberação contínua de releases e jobs, é preciso ter uma equipe bem conectada. Significa ter, o tempo todo, troca de experiência e transferência de conhecimento além, claro, de feedbacks contínuos.

Análise de Código em tempo de DEV

Também é fundamental buscar o tempo todo a qualidade de código. E isso requer analisar códigos ainda em tempo de desenvolvimento, buscando vulnerabilidades e deficiências.

Adote padrões

Uma boa prática é manter bibliotecas críticas de segurança com SDKs para funções que vão se repetir – como login, mensageria e troca de dados.

Automatize Segurança

Outra prática que se faz necessária: API’s de segurança.

E MAIS:

Integrar e Compartilhar: crie práticas para integrar o time e estimular colaboração, partilha de experiências e conhecimento.

Objetivar: o foco é o sprint, o projeto. Todos precisam estar construtivos e livres de tudo que vem de fora.

Pensamento no negócio: ao pensar a infra, o código, a qualidade, a segurança e o time têm que ter em mente somente o negócio. Promover esse encontro é fundamental.

Be Agile: nem é preciso dizer…. Entregas rápidas, contínuas, Scrum, XP…

Enfim, a segurança entrou em definitivo no jogo. Se DEV é o meia de criação e OPS o centroavante goleador, SEC é a sólida defesa que um time vencedor necessita. Agora é DevSecOps.